بیرونی ٹولز کا استعمال کرتے ہوئے سسکو ایونٹ کا تجزیہ

پروڈکٹ کی معلومات

پروڈکٹ صارفین کو Cisco SecureX کے ساتھ ضم ہونے اور FMC میں ربن کی خصوصیت کا استعمال کرتے ہوئے اس تک رسائی کی اجازت دیتا ہے۔ web انٹرفیس

وضاحتیں

- انضمام: سسکو سیکیور ایکس

- انٹرفیس: ایف ایم سی web انٹرفیس

- ربن کی خصوصیت: ہر صفحے کے نیچے

مصنوعات کے استعمال کی ہدایات

ربن کا استعمال کرتے ہوئے SecureX تک رسائی حاصل کرنا

ربن کی خصوصیت کا استعمال کرتے ہوئے SecureX تک رسائی حاصل کرنے کے لیے، ان مراحل پر عمل کریں:

- FMC میں، کسی بھی FMC صفحہ کے نیچے ربن پر کلک کریں۔

- "SecureX حاصل کریں" پر کلک کریں۔

- SecureX میں سائن ان کریں۔

- رسائی کی اجازت دینے کے لیے لنک پر کلک کریں۔

- اسے پھیلانے اور استعمال کرنے کے لیے ربن پر کلک کریں۔

بیرونی ٹولز کا استعمال کرتے ہوئے ایونٹ کا تجزیہ

بیرونی ٹولز کا استعمال کرتے ہوئے ایونٹ کا تجزیہ کرنے کے لیے، ان مراحل پر عمل کریں:

- FMC میں، کسی بھی FMC صفحہ کے نیچے ربن پر کلک کریں۔

- "SecureX حاصل کریں" پر کلک کریں۔

- SecureX میں سائن ان کریں۔

- رسائی کی اجازت دینے کے لیے لنک پر کلک کریں۔

- اسے پھیلانے اور استعمال کرنے کے لیے ربن پر کلک کریں۔

سسکو سیکیور ایکس تھریٹ رسپانس کے ساتھ ایونٹ کا تجزیہ

Cisco SecureX Threat Response (پہلے Cisco Threat Response کے نام سے جانا جاتا تھا) صارفین کو تیزی سے خطرات کا پتہ لگانے، تفتیش کرنے اور ان کا جواب دینے کی اجازت دیتا ہے۔ Cisco SecureX Threat Response کے ساتھ ایونٹ کا تجزیہ کرنے کے لیے، ان مراحل پر عمل کریں:

- FMC میں، کسی بھی FMC صفحہ کے نیچے ربن پر کلک کریں۔

- "SecureX حاصل کریں" پر کلک کریں۔

- SecureX میں سائن ان کریں۔

- رسائی کی اجازت دینے کے لیے لنک پر کلک کریں۔

- اسے پھیلانے اور استعمال کرنے کے لیے ربن پر کلک کریں۔

View سسکو سیکیور ایکس تھریٹ ریسپانس میں ایونٹ کا ڈیٹا

کو view سسکو سیکیور ایکس تھریٹ ریسپانس میں ایونٹ کا ڈیٹا، فالو کریں۔

یہ اقدامات:

- اشارہ کے مطابق Cisco SecureX Threat Response میں سائن ان کریں۔

واقعہ کی تحقیقات کا استعمال کرتے ہوئے Web-بنیاد وسائل

کا استعمال کرتے ہوئے واقعات کی تحقیقات کرنے کے لئے webوسائل پر مبنی، ان اقدامات پر عمل کریں:

- اشارہ کے مطابق Cisco SecureX Threat Response میں سائن ان کریں۔

- میں ممکنہ خطرات کے بارے میں مزید معلومات حاصل کرنے کے لیے متعلقہ کراس لانچ فیچر کا استعمال کریں۔ webفائر پاور مینجمنٹ سینٹر سے باہر کے وسائل پر مبنی۔

- ایونٹ میں کسی تقریب سے براہ راست کلک کریں۔ viewبیرونی وسائل میں متعلقہ معلومات کے لیے فائر پاور مینجمنٹ سینٹر میں er یا ڈیش بورڈ۔

سیاق و سباق کے کراس لانچ وسائل کے انتظام کے بارے میں

بیرونی انتظام کرنے کے لیے webوسائل پر مبنی، ان اقدامات پر عمل کریں:

- تجزیہ > ایڈوانسڈ > متعلقہ کراس لانچ پر جائیں۔

- سسکو کے ذریعہ پیش کردہ پہلے سے طے شدہ اور فریق ثالث کے وسائل کا نظم کریں۔

- آپ ضرورت کے مطابق وسائل کو غیر فعال، حذف یا نام تبدیل کر سکتے ہیں۔

اکثر پوچھے گئے سوالات

- سوال: SecureX کیا ہے؟

A: SecureX Cisco Cloud میں ایک انضمام کا پلیٹ فارم ہے جو صارفین کو فائر پاور سمیت متعدد مصنوعات سے جمع کردہ ڈیٹا کا استعمال کرتے ہوئے واقعات کا تجزیہ کرنے کی اجازت دیتا ہے۔ - سوال: میں ربن کی خصوصیت کا استعمال کرتے ہوئے SecureX تک کیسے رسائی حاصل کر سکتا ہوں؟

A: ربن کی خصوصیت کا استعمال کرتے ہوئے SecureX تک رسائی کے لیے، کسی بھی FMC صفحہ کے نیچے ربن پر کلک کریں اور فراہم کردہ مراحل پر عمل کریں۔ - س: کیا میں view سسکو سیکیور ایکس تھریٹ رسپانس میں ایونٹ کا ڈیٹا؟

A: جی ہاں، آپ کر سکتے ہیں view جیسا کہ اشارہ کیا گیا سائن ان کرکے Cisco SecureX Threat Response میں ایونٹ کا ڈیٹا۔ - سوال: میں واقعات کی تحقیقات کیسے کر سکتا ہوں؟ webپر مبنی وسائل؟

A: استعمال کرتے ہوئے واقعات کی تحقیقات کرنے کے لئے web-بنیاد وسائل، Cisco SecureX Threat Response میں سائن ان کریں اور متعلقہ معلومات تلاش کرنے کے لیے سیاق و سباق کے کراس لانچ فیچر کا استعمال کریں۔

Cisco SecureX کے ساتھ ضم کریں۔

View اور اپنے تمام Cisco سیکیورٹی پروڈکٹس کے ڈیٹا کے ساتھ شیشے کے ایک پین، SecureX کلاؤڈ پورٹل کے ذریعے کام کریں۔ SecureX کے ذریعے دستیاب ٹولز کا استعمال کریں تاکہ آپ اپنے خطرے کے شکار اور تحقیقات کو بہتر بنائیں۔ SecureX مفید آلات اور ڈیوائس کی معلومات بھی فراہم کر سکتا ہے جیسے کہ آیا ہر ایک بہترین سافٹ ویئر ورژن چلا رہا ہے۔

- SecureX کے بارے میں مزید معلومات کے لیے، دیکھیں http://www.cisco.com/c/en/us/products/security/securex.html.

- فائر پاور کو SecureX کے ساتھ مربوط کرنے کے لیے، پر فائر پاور اور SecureX انٹیگریشن گائیڈ دیکھیں https://cisco.com/go/firepower-securex-documentation.

ربن کا استعمال کرتے ہوئے SecureX تک رسائی حاصل کریں۔

ربن FMC میں ہر صفحے کے نیچے ظاہر ہوتا ہے۔ web انٹرفیس آپ ربن کا استعمال تیزی سے دیگر Cisco سیکیورٹی پروڈکٹس پر کرنے کے لیے کر سکتے ہیں اور متعدد ذرائع سے خطرے کے ڈیٹا کے ساتھ کام کر سکتے ہیں۔

اس سے پہلے کہ آپ شروع کریں۔

- اگر آپ کو FMC کے نیچے SecureX ربن نظر نہیں آتا ہے۔ web انٹرفیس صفحات، اس طریقہ کار کو استعمال نہ کریں۔ اس کے بجائے، پر فائر پاور اور سیکیور ایکس انٹیگریشن گائیڈ دیکھیں https://cisco.com/go/firepower-securex-documentation.

- اگر آپ کے پاس پہلے سے SecureX اکاؤنٹ نہیں ہے، تو اپنے IT ڈیپارٹمنٹ سے حاصل کریں۔

طریقہ کار

- مرحلہ 1 FMC میں، کسی بھی FMC صفحہ کے نیچے ربن پر کلک کریں۔

- مرحلہ 2 Get SecureX پر کلک کریں۔

- مرحلہ 3 SecureX میں سائن ان کریں۔

- مرحلہ 4 رسائی کی اجازت دینے کے لیے لنک پر کلک کریں۔

- مرحلہ 5 پھیلنے اور استعمال کرنے کے لیے ربن پر کلک کریں۔

آگے کیا کرنا ہے۔

ربن کی خصوصیات اور ان کے استعمال کے بارے میں معلومات کے لیے، SecureX میں آن لائن مدد دیکھیں۔

سسکو سیکیور ایکس کے خطرے کے جواب کے ساتھ ایونٹ کا تجزیہ

Cisco SecureX خطرے کا جواب پہلے Cisco Threat Response (CTR.) کے نام سے جانا جاتا تھا، Cisco SecureX خطرے کے جواب کا استعمال کرتے ہوئے تیزی سے خطرات کا پتہ لگاتا، چھان بین کرتا اور ان کا جواب دیتا، Cisco Cloud میں انٹیگریشن پلیٹ فارم جو آپ کو متعدد مصنوعات سے جمع کردہ ڈیٹا کا استعمال کرتے ہوئے واقعات کا تجزیہ کرنے دیتا ہے، بشمول فائر پاور۔

- Cisco SecureX خطرے کے جواب کے بارے میں عمومی معلومات کے لیے، دیکھیں: https://www.cisco.com/c/en/us/products/security/threat-response.html.

- Cisco SecureX خطرے کے جواب کے ساتھ فائر پاور کو مربوط کرنے کے لیے تفصیلی ہدایات کے لیے، دیکھیں:

- فائر پاور اور سسکو سیکیور ایکس خطرے کا جواب انٹیگریشن گائیڈ پر https://cisco.com/go/firepower-ctr-integration-docs.

View سسکو سیکیور ایکس کے خطرے کے جواب میں ایونٹ کا ڈیٹا

اس سے پہلے کہ آپ شروع کریں۔

- انضمام کو ترتیب دیں جیسا کہ فائر پاور اور Cisco SecureX خطرہ رسپانس انٹیگریشن گائیڈ میں بیان کیا گیا ہے۔ https://www.cisco.com/c/en/us/support/security/defense-center/products-installation-and-configuration-guides-list.html.

- Review Cisco SecureX خطرے کے جواب میں آن لائن مدد یہ سیکھنے کے لیے کہ کس طرح خطرات کو تلاش کرنا، چھان بین کرنا اور ان پر کارروائی کرنا ہے۔

- Cisco SecureX خطرے کے جواب تک رسائی کے لیے آپ کو اپنی اسناد کی ضرورت ہوگی۔

طریقہ کار

مرحلہ 1

فائر پاور مینجمنٹ سینٹر میں، درج ذیل میں سے کوئی ایک کریں:

- کسی مخصوص ایونٹ سے سسکو سیکیور ایکس کے خطرے کے جواب کی طرف محور:

- تجزیہ > دخل اندازی کے مینو کے تحت ایک صفحہ پر جائیں جس میں معاون واقعہ کی فہرست دی گئی ہو۔

- کسی ذریعہ یا منزل کے IP پتے پر دائیں کلک کریں اور منتخب کریں۔ View SecureX میں۔

- کو view واقعہ کی معلومات عام طور پر:

- سسٹم> انٹیگریشنز> کلاؤڈ سروسز پر جائیں۔

- کے لیے لنک پر کلک کریں۔ view سسکو سیکیور ایکس کے خطرے کے جواب میں واقعات۔

مرحلہ 2

اشارہ کے مطابق Cisco SecureX خطرے کے جواب میں سائن ان کریں۔

واقعہ کی تحقیقات کا استعمال کرتے ہوئے Web-بنیاد وسائل

ممکنہ خطرات کے بارے میں فوری طور پر مزید معلومات حاصل کرنے کے لیے متعلقہ کراس لانچ فیچر کا استعمال کریں۔ webفائر پاور مینجمنٹ سینٹر سے باہر کے وسائل پر مبنی۔ سابق کے لیےampلی، آپ کر سکتے ہیں:

- سسکو یا تھرڈ پارٹی کلاؤڈ ہوسٹڈ سروس میں ایک مشتبہ سورس آئی پی ایڈریس تلاش کریں جو معلوم اور مشتبہ خطرات کے بارے میں معلومات شائع کرتی ہے، یا

- اگر آپ کی تنظیم اس ڈیٹا کو سیکیورٹی انفارمیشن اینڈ ایونٹ مینجمنٹ (SIEM) ایپلی کیشن میں اسٹور کرتی ہے تو اپنی تنظیم کے تاریخی نوشتہ جات میں کسی خاص خطرے کی ماضی کی مثالیں تلاش کریں۔

- کسی خاص کے بارے میں معلومات تلاش کریں۔ fileسمیت file رفتار کی معلومات، اگر آپ کی تنظیم نے Cisco کو تعینات کیا ہے۔ AMP اختتامی پوائنٹس کے لیے۔

کسی واقعہ کی تحقیقات کرتے وقت، آپ ایونٹ میں کسی واقعہ سے براہ راست کلک کر سکتے ہیں۔ viewبیرونی وسائل میں متعلقہ معلومات کے لیے فائر پاور مینجمنٹ سینٹر میں er یا ڈیش بورڈ۔ یہ آپ کو کسی مخصوص ایونٹ کے آئی پی ایڈریس، پورٹس، پروٹوکول، ڈومین، اور/یا SHA 256 ہیش کی بنیاد پر تیزی سے سیاق و سباق جمع کرنے دیتا ہے۔ سابق کے لیےampلی، فرض کریں کہ آپ ٹاپ اٹیکرز ڈیش بورڈ ویجیٹ کو دیکھ رہے ہیں اور آپ درج کردہ سورس آئی پی ایڈریسز میں سے ایک کے بارے میں مزید معلومات حاصل کرنا چاہتے ہیں۔ آپ یہ دیکھنا چاہتے ہیں کہ Talos اس IP ایڈریس کے بارے میں کیا معلومات شائع کرتا ہے، لہذا آپ "Talos IP" وسائل کا انتخاب کرتے ہیں۔ تالوس web سائٹ اس مخصوص IP ایڈریس کے بارے میں معلومات کے ساتھ ایک صفحہ پر کھلتی ہے۔ آپ عام طور پر استعمال ہونے والی سسکو اور تھرڈ پارٹی تھریٹ انٹیلی جنس سروسز کے لیے پہلے سے طے شدہ لنکس کے سیٹ میں سے انتخاب کر سکتے ہیں، اور دیگر میں حسب ضرورت لنکس شامل کر سکتے ہیں۔ webپر مبنی خدمات، اور SIEMs یا دیگر مصنوعات کے لیے جن میں a web انٹرفیس نوٹ کریں کہ کچھ وسائل کو اکاؤنٹ یا پروڈکٹ کی خریداری کی ضرورت پڑ سکتی ہے۔

سیاق و سباق کے کراس لانچ وسائل کے انتظام کے بارے میں

- بیرونی کا نظم کریں۔ webتجزیہ > ایڈوانسڈ > سیاق و سباق کے کراس لانچ صفحہ کا استعمال کرتے ہوئے - بیسڈ وسائل۔

استثناء:

محفوظ نیٹ ورک تجزیات کے لیے کراس لانچ لنکس کو ترتیب دیں میں طریقہ کار کے بعد ایک محفوظ نیٹ ورک تجزیات کے آلات کے کراس لانچ لنکس کا نظم کریں۔

- سسکو کی طرف سے پیش کردہ پہلے سے طے شدہ وسائل کو سسکو لوگو کے ساتھ نشان زد کیا گیا ہے۔ باقی روابط فریق ثالث کے وسائل ہیں۔

- آپ کسی ایسے وسائل کو غیر فعال یا حذف کر سکتے ہیں جن کی آپ کو ضرورت نہیں ہے، یا آپ ان کا نام تبدیل کر سکتے ہیں۔ample ایک چھوٹے کیس "z" کے ساتھ ایک نام کا سابقہ لگا کر تاکہ وسیلہ فہرست کے نچلے حصے میں ترتیب دیا جائے۔ کراس لانچ ریسورس کو غیر فعال کرنا اسے تمام صارفین کے لیے غیر فعال کر دیتا ہے۔ آپ حذف شدہ وسائل کو بحال نہیں کر سکتے، لیکن آپ انہیں دوبارہ بنا سکتے ہیں۔

- وسائل شامل کرنے کے لیے، سیاق و سباق کے کراس لانچ وسائل شامل کریں دیکھیں۔

حسب ضرورت سیاق و سباق کے کراس لانچ وسائل کے تقاضے

حسب ضرورت سیاق و سباق کے کراس لانچ وسائل شامل کرتے وقت:

- وسائل کے ذریعے قابل رسائی ہونا ضروری ہے۔ web براؤزر

- صرف HTTP اور https پروٹوکول تعاون یافتہ ہیں۔

- صرف GET درخواستوں کی حمایت کی جاتی ہے۔ POST کی درخواستیں نہیں ہیں۔

- میں متغیرات کی انکوڈنگ URLs تعاون یافتہ نہیں ہے۔ اگرچہ IPv6 ایڈریسز کو کولن سیپریٹرز کو انکوڈ کرنے کی ضرورت پڑ سکتی ہے، لیکن زیادہ تر سروسز کو اس انکوڈنگ کی ضرورت نہیں ہوتی ہے۔

- پہلے سے طے شدہ وسائل سمیت 100 وسائل تک ترتیب دی جا سکتی ہے۔

- کراس لانچ بنانے کے لیے آپ کا ایڈمن یا سیکیورٹی تجزیہ کار صارف ہونا ضروری ہے، لیکن آپ انہیں استعمال کرنے کے لیے صرف پڑھنے کے لیے سیکیورٹی تجزیہ کار بھی بن سکتے ہیں۔

سیاق و سباق کے کراس لانچ وسائل شامل کریں۔

- آپ سیاق و سباق سے متعلق کراس لانچ وسائل جیسے تھریٹ انٹیلی جنس سروسز اور سیکیورٹی انفارمیشن اینڈ ایونٹ مینجمنٹ (SIEM) ٹولز شامل کر سکتے ہیں۔

- ملٹی ڈومین کی تعیناتیوں میں، آپ پیرنٹ ڈومینز میں وسائل دیکھ اور استعمال کر سکتے ہیں، لیکن آپ صرف موجودہ ڈومین میں وسائل تخلیق اور ترمیم کر سکتے ہیں۔ تمام ڈومینز میں وسائل کی کل تعداد 100 تک محدود ہے۔

اس سے پہلے کہ آپ شروع کریں۔

- اگر آپ محفوظ نیٹ ورک تجزیات کے آلات میں لنکس شامل کر رہے ہیں، تو یہ دیکھنے کے لیے چیک کریں کہ آیا آپ جو لنکس چاہتے ہیں وہ پہلے سے موجود ہیں۔ جب آپ سسکو سیکیورٹی تجزیات اور لاگنگ (آن پریمیسس) کو ترتیب دیتے ہیں تو زیادہ تر لنکس خود بخود آپ کے لیے بن جاتے ہیں۔

- حسب ضرورت سیاق و سباق کے کراس لانچ وسائل کے تقاضے دیکھیں۔

- اگر وسائل کی ضرورت ہو تو آپ اس سے لنک کریں گے، اکاؤنٹ بنائیں گے یا حاصل کریں گے اور رسائی کے لیے درکار اسناد۔ اختیاری طور پر، ہر اس صارف کے لیے اسناد تفویض اور تقسیم کریں جنہیں رسائی کی ضرورت ہے۔

- اس وسیلہ کے لیے استفسار کے لنک کے نحو کا تعین کریں جس سے آپ لنک کریں گے:

- براؤزر کے ذریعے وسیلہ تک رسائی حاصل کریں اور ضرورت کے مطابق اس وسیلہ کے لیے دستاویزات کا استعمال کرتے ہوئے، کسی مخصوص کو تلاش کرنے کے لیے درکار استفسار کا لنک تیار کریں۔ampجس قسم کی معلومات آپ اپنے استفسار کا لنک تلاش کرنا چاہتے ہیں، جیسے کہ IP پتہ۔

- استفسار چلائیں، پھر نتیجہ کاپی کریں۔ URL براؤزر کے لوکیشن بار سے۔

- سابق کے لیےample, آپ کو سوال ہو سکتا ہے URL https://www.talosintelligence.com/reputation_center/lookup?search=10.10.10.10.

طریقہ کار

- مرحلہ 1

تجزیہ > ایڈوانسڈ > متعلقہ کراس لانچ کا انتخاب کریں۔ - مرحلہ 2 نیو کراس لانچ پر کلک کریں۔

ظاہر ہونے والی شکل میں، ستارے سے نشان زد تمام فیلڈز کو ایک قدر کی ضرورت ہوتی ہے۔ - مرحلہ 3 ایک منفرد وسائل کا نام درج کریں۔

- مرحلہ 4 ورکنگ چسپاں کریں۔ URL میں آپ کے وسائل سے سٹرنگ URL ٹیمپلیٹ فیلڈ۔

- مرحلہ 5 استفسار کے اسٹرنگ میں مخصوص ڈیٹا (جیسے IP ایڈریس) کو ایک مناسب متغیر سے تبدیل کریں: اپنے کرسر کو پوزیشن میں رکھیں، پھر متغیر پر کلک کریں (سابقہ کے لیےample، ip) ایک بار متغیر داخل کرنے کے لیے۔

- سابق میںampاوپر "شروع کرنے سے پہلے" سیکشن سے، نتیجہ URL ہو سکتا ہے https://www.talosintelligence.com/reputation_center/lookup?search={ip}.

- جب سیاق و سباق سے متعلق کراس لانچ لنک استعمال کیا جاتا ہے تو، میں {ip} متغیر URL آئی پی ایڈریس سے بدل دیا جائے گا جس پر صارف ایونٹ میں دائیں کلک کرتا ہے۔ viewer یا ڈیش بورڈ۔

- ہر متغیر کی وضاحت کے لیے، متغیر پر ہوور کریں۔

- آپ ایک ہی ٹول یا سروس کے لیے متعدد سیاق و سباق کے کراس لانچ لنکس بنا سکتے ہیں، ہر ایک کے لیے مختلف متغیرات کا استعمال کرتے ہوئے۔

- مرحلہ 6 سابق کے ساتھ ٹیسٹ پر کلک کریں۔ampلی ڈیٹا (

) سابق کے ساتھ اپنے لنک کی جانچ کرنے کے لیےampلی ڈیٹا.

) سابق کے ساتھ اپنے لنک کی جانچ کرنے کے لیےampلی ڈیٹا. - مرحلہ 7 کسی بھی مسئلے کو حل کریں۔

- مرحلہ 8 محفوظ کریں پر کلک کریں۔

سیاق و سباق کے کراس لانچ کا استعمال کرتے ہوئے واقعات کی چھان بین کریں۔

اس سے پہلے کہ آپ شروع کریں۔

اگر آپ جس وسائل تک رسائی حاصل کریں گے اسے اسناد کی ضرورت ہے، تو یقینی بنائیں کہ آپ کے پاس وہ اسناد موجود ہیں۔

طریقہ کار

- مرحلہ 1 فائر پاور مینجمنٹ سینٹر میں درج ذیل صفحات میں سے کسی ایک پر جائیں جو واقعات کو دکھاتا ہے:

- ایک ڈیش بورڈ (اوورview > ڈیش بورڈز)، یا

- ایک تقریب viewer صفحہ (تجزیہ مینو کے تحت کوئی بھی مینو آپشن جس میں واقعات کا ٹیبل شامل ہو۔)

- مرحلہ 2 دلچسپی کے واقعہ پر دائیں کلک کریں اور استعمال کرنے کے لیے سیاق و سباق کے کراس لانچ وسائل کا انتخاب کریں۔

- اگر ضروری ہو تو، تمام دستیاب اختیارات دیکھنے کے لیے سیاق و سباق کے مینو میں نیچے سکرول کریں۔

- آپ جس ڈیٹا کی قسم پر دائیں کلک کرتے ہیں ان اختیارات کا تعین کرتا ہے جو آپ دیکھتے ہیں۔ سابق کے لیےampلی، اگر آپ کسی IP ایڈریس پر دائیں کلک کرتے ہیں، تو آپ کو صرف سیاق و سباق سے متعلق کراس لانچ کے اختیارات نظر آئیں گے جو IP پتوں سے متعلق ہیں۔

- تو، سابق کے لئےampلی، ٹاپ اٹیکرز ڈیش بورڈ ویجیٹ میں سورس آئی پی ایڈریس کے بارے میں سسکو ٹالوس سے خطرے کی انٹیلی جنس حاصل کرنے کے لیے، Talos SrcIP یا Talos IP کا انتخاب کریں۔

- اگر کسی وسیلہ میں متعدد متغیرات شامل ہیں، تو اس وسیلہ کو منتخب کرنے کا اختیار صرف ان واقعات کے لیے دستیاب ہے جن میں شامل ہر ایک متغیر کے لیے ایک ممکنہ قدر ہو۔

- متعلقہ کراس لانچ ریسورس ایک علیحدہ براؤزر ونڈو میں کھلتا ہے۔

- استفسار پر کارروائی ہونے میں کچھ وقت لگ سکتا ہے، جس کا انحصار ڈیٹا کی مقدار، وسائل کی رفتار اور طلب وغیرہ پر ہوتا ہے۔

- مرحلہ 3 اگر ضروری ہو تو وسائل میں سائن ان کریں۔

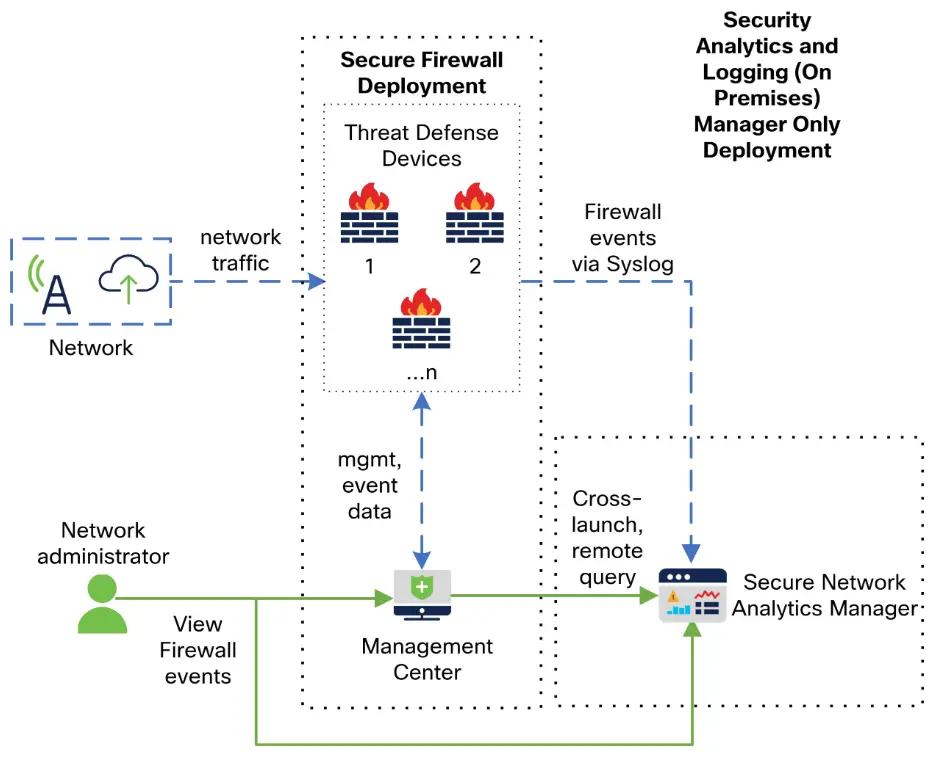

محفوظ نیٹ ورک تجزیات کے لیے کراس لانچ لنکس ترتیب دیں۔

- آپ فائر پاور میں ایونٹ کے ڈیٹا سے اپنے محفوظ نیٹ ورک تجزیات کے آلات میں متعلقہ ڈیٹا تک کراس لانچ کر سکتے ہیں۔

- Secure Network Analytics پروڈکٹ کے بارے میں مزید معلومات کے لیے، دیکھیں https://www.cisco.com/c/en/us/products/security/security-analytics-logging/index.html.

- سیاق و سباق کے کراس لانچنگ کے بارے میں عمومی معلومات کے لیے، سیاق و سباق کے کراس لانچنگ کا استعمال کرتے ہوئے واقعات کی تحقیقات دیکھیں۔

- اپنے محفوظ نیٹ ورک تجزیاتی آلات کے کراس لانچ لنکس کے سیٹ کو تیزی سے ترتیب دینے کے لیے اس طریقہ کار کا استعمال کریں۔

نوٹ

- اگر آپ کو بعد میں ان لنکس میں تبدیلیاں کرنے کی ضرورت ہے، تو اس طریقہ کار پر واپس جائیں۔ آپ سیاق و سباق کے کراس لانچ لسٹنگ صفحہ پر براہ راست تبدیلیاں نہیں کر سکتے۔

- سیاق و سباق کے کراس لانچ وسائل شامل کریں میں طریقہ کار کا استعمال کرتے ہوئے آپ اپنے محفوظ نیٹ ورک تجزیات کے آلات میں کراس لانچ کرنے کے لیے دستی طور پر اضافی لنکس بنا سکتے ہیں، لیکن وہ لنکس خود کار طریقے سے بنائے گئے وسائل سے آزاد ہوں گے اور اس لیے انہیں دستی طور پر منظم کرنے کی ضرورت ہوگی (حذف، اپ ڈیٹ، وغیرہ)

اس سے پہلے کہ آپ شروع کریں۔

- آپ کے پاس ایک متعین اور چل رہا سیکیور نیٹ ورک تجزیات کا آلہ ہونا ضروری ہے۔

- اگر آپ سسکو سیکیورٹی اینالیٹکس اور لاگنگ (آن پریمیسس) کا استعمال کرتے ہوئے اپنے سیکیور نیٹ ورک اینالیٹکس اپلائنس میں فائر پاور ڈیٹا بھیجنا چاہتے ہیں، تو سیکیور نیٹ ورک اینالیٹکس اپلائنس پر ریموٹ ڈیٹا سٹوریج دیکھیں۔

طریقہ کار

- مرحلہ 1 منتخب کریں سسٹم > لاگنگ > سیکیورٹی تجزیات اور لاگنگ۔

- مرحلہ 2 خصوصیت کو فعال کریں۔

- مرحلہ 3 اپنے محفوظ نیٹ ورک تجزیات کے آلات کا میزبان نام یا IP پتہ، اور پورٹ درج کریں۔ ڈیفالٹ پورٹ 443 ہے۔

- مرحلہ 4 محفوظ کریں پر کلک کریں۔

- مرحلہ 5 اپنے نئے کراس لانچ لنکس کی تصدیق کریں: تجزیہ > ایڈوانسڈ > متعلقہ کراس لانچ کو منتخب کریں۔ اگر آپ کو تبدیلیاں کرنے کی ضرورت ہے، تو اس طریقہ کار پر واپس جائیں۔ آپ سیاق و سباق کے کراس لانچ لسٹنگ صفحہ پر براہ راست تبدیلیاں نہیں کر سکتے۔

آگے کیا کرنا ہے۔

- کسی ایونٹ سے سیکیور نیٹ ورک اینالیٹکس ایونٹ میں کراس لانچ کرنے کے لیے viewer، آپ کو اپنے محفوظ نیٹ ورک تجزیات کی اسناد کی ضرورت ہوگی۔

- ایف ایم سی ایونٹ میں ایک ایونٹ سے لانچ کراس کرنا viewer یا ڈیش بورڈ، متعلقہ ایونٹ کے ٹیبل سیل پر دائیں کلک کریں اور مناسب آپشن کا انتخاب کریں۔

- استفسار پر کارروائی ہونے میں کچھ وقت لگ سکتا ہے، اس کا انحصار اسٹیلتھ واچ مینجمنٹ کنسول پر ڈیٹا کی مقدار، رفتار اور طلب وغیرہ پر ہے۔

سیکیورٹی ایونٹس کے لیے Syslog پیغامات بھیجنے کے بارے میں

- آپ کنکشن، سیکورٹی انٹیلی جنس، دخل اندازی، اور سے متعلق ڈیٹا بھیج سکتے ہیں۔ file اور syslog کے ذریعے سیکیورٹی انفارمیشن اینڈ ایونٹ مینجمنٹ (SIEM) ٹول یا کسی اور بیرونی ایونٹ اسٹوریج اور مینجمنٹ سلوشن میں میلویئر ایونٹس۔

- ان واقعات کو بعض اوقات Snort® ایونٹس بھی کہا جاتا ہے۔

سیسلاگ کو سیکیورٹی ایونٹ کا ڈیٹا بھیجنے کے لیے سسٹم کو کنفیگر کرنے کے بارے میں

سیکیورٹی ایونٹ کے syslogs بھیجنے کے لیے سسٹم کو کنفیگر کرنے کے لیے، آپ کو درج ذیل جاننے کی ضرورت ہوگی:

- سیکیورٹی ایونٹ سیسلاگ میسجنگ کو ترتیب دینے کے بہترین طریقے

- سیکیورٹی ایونٹ سیسلاگس کے لیے کنفیگریشن لوکیشنز

- ایف ٹی ڈی پلیٹ فارم کی ترتیبات جو سیکیورٹی ایونٹ کے سیسلاگ پیغامات پر لاگو ہوتی ہیں۔

- اگر آپ کسی بھی پالیسی میں syslog کی ترتیبات میں تبدیلیاں کرتے ہیں، تو آپ کو تبدیلیوں کے مؤثر ہونے کے لیے دوبارہ تعینات کرنا ہوگا۔

سیکیورٹی ایونٹ سیسلاگ میسجنگ کو ترتیب دینے کے بہترین طریقے

| ڈیوائس اور ورژن | کنفیگریشن مقام |

| تمام | اگر آپ syslog استعمال کریں گے یا ایونٹس کو بیرونی طور پر اسٹور کریں گے، تو آبجیکٹ کے ناموں جیسے پالیسی اور اصول کے ناموں میں خصوصی حروف سے گریز کریں۔ آبجیکٹ کے ناموں میں خاص حروف نہیں ہونے چاہئیں، جیسے کوما، جنہیں وصول کرنے والی ایپلیکیشن جداکار کے طور پر استعمال کر سکتی ہے۔ |

| فائر پاور تھریٹ ڈیفنس | 1. FTD پلیٹ فارم کی ترتیبات کو ترتیب دیں (ڈیوائسز > پلیٹ فارم سیٹنگز > تھریٹ ڈیفنس سیٹنگز > سیسلاگ.)

ایف ٹی ڈی پلیٹ فارم سیٹنگز بھی دیکھیں جو سیکیورٹی ایونٹ سیسلاگ پیغامات پر لاگو ہوتی ہیں۔ 2. اپنی رسائی کنٹرول پالیسی لاگنگ ٹیب میں، FTD پلیٹ فارم کی ترتیبات کو استعمال کرنے کا انتخاب کریں۔ 3. ( دخل اندازی کے واقعات کے لیے ) اپنی رسائی کنٹرول پالیسی لاگنگ ٹیب میں ترتیبات کو استعمال کرنے کے لیے دخل اندازی کی پالیسیاں ترتیب دیں۔ (یہ پہلے سے طے شدہ ہے۔)

ان ترتیبات میں سے کسی کو اوور رائیڈ کرنے کی سفارش نہیں کی جاتی ہے۔ ضروری تفصیلات کے لیے، ایف ٹی ڈی ڈیوائسز سے سیکیورٹی ایونٹ سیسلاگ پیغامات بھیجیں دیکھیں۔ |

| دیگر تمام آلات | 1. ایک الرٹ جواب بنائیں۔

2. الرٹ رسپانس کو استعمال کرنے کے لیے ایکسیس کنٹرول پالیسی لاگنگ کو کنفیگر کریں۔ 3. ( دخل اندازی کے واقعات کے لیے) دخل اندازی کی پالیسیوں میں syslog کی ترتیبات کو ترتیب دیں۔ مکمل تفصیلات کے لیے، کلاسک ڈیوائسز سے سیکیورٹی ایونٹ سیسلاگ پیغامات بھیجیں دیکھیں۔ |

ایف ٹی ڈی ڈیوائسز سے سیکیورٹی ایونٹ سیسلاگ پیغامات بھیجیں۔

یہ طریقہ کار سیکورٹی کے واقعات (کنکشن، سیکورٹی سے متعلق کنکشن، دخل اندازی، file، اور میلویئر ایونٹس) فائر پاور تھریٹ ڈیفنس ڈیوائسز سے۔

نوٹ

بہت سے فائر پاور تھریٹ ڈیفنس syslog سیٹنگز سیکیورٹی ایونٹس پر لاگو نہیں ہوتے ہیں۔ صرف اس طریقہ کار میں بیان کردہ اختیارات کو ترتیب دیں۔

اس سے پہلے کہ آپ شروع کریں۔

- ایف ایم سی میں، حفاظتی واقعات پیدا کرنے کے لیے پالیسیاں ترتیب دیں اور اس بات کی تصدیق کریں کہ آپ جن واقعات کو دیکھنے کی توقع کرتے ہیں وہ تجزیہ مینو کے تحت قابل اطلاق جدولوں میں ظاہر ہوتے ہیں۔

- syslog سرور IP ایڈریس، پورٹ، اور پروٹوکول (UDP یا TCP) جمع کریں:

- یقینی بنائیں کہ آپ کے آلات syslog سرور(s) تک پہنچ سکتے ہیں۔

- تصدیق کریں کہ syslog سرور ریموٹ پیغامات کو قبول کر سکتا ہے۔

- کنکشن لاگنگ کے بارے میں اہم معلومات کے لیے، کنکشن لاگنگ کا باب دیکھیں۔

طریقہ کار

- مرحلہ 1 اپنے فائر پاور تھریٹ ڈیفنس ڈیوائس کے لیے syslog سیٹنگز کو کنفیگر کریں:

- ڈیوائسز > پلیٹ فارم کی ترتیبات پر کلک کریں۔

- اپنے فائر پاور تھریٹ ڈیفنس ڈیوائس سے وابستہ پلیٹ فارم کی ترتیبات کی پالیسی میں ترمیم کریں۔

- بائیں نیویگیشن پین میں، Syslog پر کلک کریں۔

- Syslog Servers پر کلک کریں اور سرور، پروٹوکول، انٹرفیس، اور متعلقہ معلومات درج کرنے کے لیے Add پر کلک کریں۔ اگر آپ کے پاس اس صفحہ پر اختیارات کے بارے میں سوالات ہیں، تو دیکھیں ایک Syslog سرور کو ترتیب دیں۔

- Syslog ترتیبات پر کلک کریں اور درج ذیل ترتیبات کو ترتیب دیں:

- ٹائمسٹ کو فعال کریں۔amp Syslog پیغامات پر

- ٹائمسٹamp فارمیٹ

- Syslog ڈیوائس ID کو فعال کریں۔

- لاگنگ سیٹ اپ پر کلک کریں۔

- منتخب کریں کہ آیا syslogs کو EMBLEM فارمیٹ میں بھیجنا ہے۔

- اپنی ترتیبات کو محفوظ کریں۔

- مرحلہ 2 رسائی کنٹرول پالیسی (بشمول file اور میلویئر لاگنگ):

- پالیسیاں > رسائی کنٹرول پر کلک کریں۔

- قابل اطلاق رسائی کنٹرول پالیسی میں ترمیم کریں۔

- لاگنگ پر کلک کریں۔

- FTD 6.3 اور بعد میں منتخب کریں: ڈیوائس پر تعینات FTD پلیٹ فارم سیٹنگز کی پالیسی میں کنفیگر کردہ syslog سیٹنگز کا استعمال کریں۔

- (اختیاری) ایک Syslog Severity منتخب کریں۔

- اگر آپ بھیجیں گے۔ file اور میلویئر ایونٹس کے لیے Syslog پیغامات بھیجیں منتخب کریں۔ File اور میلویئر ایونٹس۔

- محفوظ کریں پر کلک کریں۔

- مرحلہ 3 رسائی کنٹرول پالیسی کے لیے سیکیورٹی سے متعلقہ کنکشن ایونٹس کے لیے لاگنگ کو فعال کریں:

- اسی رسائی کنٹرول پالیسی میں، سیکیورٹی انٹیلی جنس ٹیب پر کلک کریں۔

- درج ذیل مقامات میں سے ہر ایک میں، لاگنگ پر کلک کریں (

) اور کنکشن کے آغاز اور اختتام اور Syslog سرور کو فعال کریں:

) اور کنکشن کے آغاز اور اختتام اور Syslog سرور کو فعال کریں:

- DNS پالیسی کے ساتھ۔

- بلاک لسٹ باکس میں، نیٹ ورکس کے لیے اور کے لیے URLs.

- محفوظ کریں پر کلک کریں۔

- مرحلہ 4 رسائی کنٹرول پالیسی میں ہر اصول کے لیے syslog لاگنگ کو فعال کریں:

- اسی رسائی کنٹرول پالیسی میں، قواعد کے ٹیب پر کلک کریں۔

- ترمیم کرنے کے لیے ایک اصول پر کلک کریں۔

- اصول میں لاگنگ ٹیب پر کلک کریں۔

- منتخب کریں کہ آیا کنکشن کے آغاز یا اختتام کو لاگ کرنا ہے، یا دونوں۔

(کنکشن لاگنگ بہت زیادہ ڈیٹا تیار کرتا ہے؛ شروع اور اختتام دونوں پر لاگ ان کرنے سے تقریباً دوگنا ڈیٹا پیدا ہوتا ہے۔ ہر کنکشن کو شروع اور آخر میں لاگ ان نہیں کیا جا سکتا۔) - اگر آپ لاگ ان کریں گے۔ file واقعات، لاگ کو منتخب کریں۔ Files.

- Syslog سرور کو فعال کریں۔

- تصدیق کریں کہ اصول "ایکسیس کنٹرول لاگنگ میں ڈیفالٹ syslog کنفیگریشن کا استعمال کرنا" ہے۔

- شامل کریں پر کلک کریں۔

- پالیسی میں ہر اصول کے لیے دہرائیں۔

- مرحلہ 5 اگر آپ مداخلت کے واقعات بھیجیں گے:

- اپنی رسائی کنٹرول پالیسی سے وابستہ مداخلت کی پالیسی پر جائیں۔

- اپنی مداخلت کی پالیسی میں، Advanced Settings > Syslog Alerting > Enabled پر کلک کریں۔

- اگر ضروری ہو تو، ترمیم پر کلک کریں۔

- اختیارات درج کریں:

آپشن قدر لاگنگ ہوسٹ جب تک کہ آپ دوسرے syslog پیغامات بھیجنے کے مقابلے میں مداخلت کے ایونٹ کے syslog کے پیغامات دوسرے syslog سرور کو نہیں بھیجیں گے، آپ نے اوپر جو سیٹنگز ترتیب دی ہیں اسے استعمال کرنے کے لیے اسے خالی چھوڑ دیں۔ سہولت یہ ترتیب صرف اس صورت میں لاگو ہوتی ہے جب آپ اس صفحہ پر لاگنگ ہوسٹ کی وضاحت کرتے ہیں۔ تفصیل کے لیے، Syslog Alert Facilities دیکھیں۔

شدت یہ ترتیب صرف اس صورت میں لاگو ہوتی ہے جب آپ اس صفحہ پر لاگنگ ہوسٹ کی وضاحت کرتے ہیں۔ تفصیل کے لیے، Syslog Severity Levels دیکھیں۔

- واپس پر کلک کریں۔

- بائیں نیویگیشن پین میں پالیسی کی معلومات پر کلک کریں۔

- کمٹ تبدیلیوں پر کلک کریں۔

آگے کیا کرنا ہے۔

- (اختیاری) انفرادی پالیسیوں اور قواعد کے لیے مختلف لاگنگ سیٹنگز کو ترتیب دیں۔ کنکشن اور سیکیورٹی انٹیلی جنس ایونٹس (تمام آلات) کے لیے سیسلاگز کے لیے کنفیگریشن لوکیشنز میں قابل اطلاق ٹیبل کی قطاریں دیکھیں۔

- ان سیٹنگز کے لیے syslog الرٹ جوابات کی ضرورت ہوگی، جو کہ ترتیب دیا گیا ہے جیسا کہ سیسلاگ الرٹ رسپانس کی تخلیق میں بیان کیا گیا ہے۔ وہ پلیٹ فارم کی ترتیبات کو استعمال نہیں کرتے ہیں جو آپ نے اس طریقہ کار میں تشکیل دی ہیں۔

- کلاسک ڈیوائسز کے لیے سیکیورٹی ایونٹ سیسلاگ لاگنگ کو کنفیگر کرنے کے لیے، کلاسک ڈیوائسز سے سیکیورٹی ایونٹ سیسلاگ میسجز بھیجیں دیکھیں۔

- اگر آپ تبدیلیاں کر چکے ہیں، تو اپنی تبدیلیاں منظم آلات پر لگائیں۔

کلاسک ڈیوائسز سے سیکیورٹی ایونٹ سیسلاگ پیغامات بھیجیں۔

اس سے پہلے کہ آپ شروع کریں۔

- سیکیورٹی کے واقعات پیدا کرنے کے لیے پالیسیاں ترتیب دیں۔

- یقینی بنائیں کہ آپ کے آلات syslog سرور(s) تک پہنچ سکتے ہیں۔

- تصدیق کریں کہ syslog سرور ریموٹ پیغامات کو قبول کر سکتا ہے۔

- کنکشن لاگنگ کے بارے میں اہم معلومات کے لیے، کنکشن لاگنگ کا باب دیکھیں۔

طریقہ کار

- مرحلہ 1 اپنے کلاسک ڈیوائسز کے لیے الرٹ رسپانس کو ترتیب دیں: سیسلاگ الرٹ رسپانس بنانا دیکھیں۔

- مرحلہ 2 رسائی کنٹرول پالیسی میں syslog کی ترتیبات کو ترتیب دیں:

- پالیسیاں > رسائی کنٹرول پر کلک کریں۔

- قابل اطلاق رسائی کنٹرول پالیسی میں ترمیم کریں۔

- لاگنگ پر کلک کریں۔

- مخصوص syslog الرٹ کا استعمال کرتے ہوئے بھیجیں کو منتخب کریں۔

- آپ نے اوپر بنایا سیسلاگ الرٹ منتخب کریں۔

- محفوظ کریں پر کلک کریں۔

- مرحلہ 3 اگر آپ بھیجیں گے۔ file اور میلویئر واقعات:

- کے لیے Syslog پیغامات بھیجیں منتخب کریں۔ File اور میلویئر ایونٹس۔

- محفوظ کریں پر کلک کریں۔

- مرحلہ 4 اگر آپ مداخلت کے واقعات بھیجیں گے:

- اپنی رسائی کنٹرول پالیسی سے وابستہ مداخلت کی پالیسی پر جائیں۔

- اپنی مداخلت کی پالیسی میں، Advanced Settings > Syslog Alerting > Enabled پر کلک کریں۔

- اگر ضروری ہو تو، ترمیم پر کلک کریں۔

- اختیارات درج کریں:

آپشن قدر لاگنگ ہوسٹ جب تک کہ آپ دوسرے syslog پیغامات بھیجنے کے مقابلے میں مداخلت کے ایونٹ کے syslog کے پیغامات دوسرے syslog سرور کو نہیں بھیجیں گے، آپ نے اوپر جو سیٹنگز ترتیب دی ہیں اسے استعمال کرنے کے لیے اسے خالی چھوڑ دیں۔ سہولت یہ ترتیب صرف اس صورت میں لاگو ہوتی ہے جب آپ اس صفحہ پر لاگنگ ہوسٹ کی وضاحت کرتے ہیں۔ Syslog الرٹ کی سہولیات دیکھیں۔

شدت یہ ترتیب صرف اس صورت میں لاگو ہوتی ہے جب آپ اس صفحہ پر لاگنگ ہوسٹ کی وضاحت کرتے ہیں۔ Syslog کی شدت کی سطح دیکھیں۔

- واپس پر کلک کریں۔

- بائیں نیویگیشن پین میں پالیسی کی معلومات پر کلک کریں۔

- کمٹ تبدیلیوں پر کلک کریں۔

آگے کیا کرنا ہے۔

- (اختیاری) انفرادی رسائی کنٹرول قوانین کے لیے مختلف لاگنگ سیٹنگز کو ترتیب دیں۔ کنکشن اور سیکیورٹی انٹیلی جنس ایونٹس (تمام آلات) کے لیے سیسلاگز کے لیے کنفیگریشن لوکیشنز میں قابل اطلاق ٹیبل کی قطاریں دیکھیں۔ ان سیٹنگز کے لیے syslog الرٹ جوابات کی ضرورت ہوگی، جو کہ ترتیب دیا گیا ہے جیسا کہ سیسلاگ الرٹ رسپانس کی تخلیق میں بیان کیا گیا ہے۔ وہ ان ترتیبات کو استعمال نہیں کرتے جو آپ نے اوپر کنفیگر کی ہیں۔

- ایف ٹی ڈی ڈیوائسز کے لیے سیکیورٹی ایونٹ سیسلاگ لاگنگ کو کنفیگر کرنے کے لیے، ایف ٹی ڈی ڈیوائسز سے سیکیورٹی ایونٹ سیسلاگ پیغامات بھیجیں دیکھیں۔

سیکیورٹی ایونٹ سیسلاگس کے لیے کنفیگریشن لوکیشنز

- کنکشن اور سیکیورٹی انٹیلی جنس ایونٹس کے لیے Syslogs کے لیے کنفیگریشن لوکیشنز (تمام ڈیوائسز)12

- مداخلت کے واقعات کے لیے Syslogs کے لیے کنفیگریشن لوکیشنز (FTD ڈیوائسز)

- مداخلت کے واقعات کے لیے Syslogs کے لیے کنفیگریشن کے مقامات (FTD کے علاوہ دیگر آلات)

- Syslogs کے لیے کنفیگریشن کے مقامات File اور میلویئر ایونٹس

کنکشن اور سیکیورٹی انٹیلی جنس ایونٹس کے لیے Syslogs کے لیے کنفیگریشن لوکیشنز (تمام آلات)

لاگنگ کی ترتیبات کو ترتیب دینے کے لیے بہت ساری جگہیں ہیں۔ اس بات کو یقینی بنانے کے لیے نیچے دیے گئے جدول کا استعمال کریں کہ آپ اپنے مطلوبہ اختیارات کو سیٹ کریں۔

اہم

- syslog کی ترتیبات کو ترتیب دیتے وقت احتیاط سے توجہ دیں، خاص طور پر جب دیگر کنفیگریشنز سے وراثتی ڈیفالٹس استعمال کریں۔ ہو سکتا ہے کچھ اختیارات سبھی مینیجڈ ڈیوائس ماڈلز اور سافٹ ویئر ورژنز کے لیے دستیاب نہ ہوں، جیسا کہ نیچے دیے گئے جدول میں بتایا گیا ہے۔

- کنکشن لاگنگ کنفیگر کرتے وقت اہم معلومات کے لیے، کنکشن لاگنگ کا باب دیکھیں۔

| کنفیگریشن مقام | تفصیل اور مزید معلومات |

| آلات > پلیٹ فارم کی ترتیباتدھمکی دفاعی ترتیبات کی پالیسی، Syslog | یہ اختیار صرف فائر پاور تھریٹ ڈیفنس ڈیوائسز پر لاگو ہوتا ہے۔

آپ جو ترتیبات یہاں ترتیب دیتے ہیں وہ رسائی کنٹرول پالیسی کے لیے لاگنگ کی ترتیبات میں بیان کی جا سکتی ہیں اور پھر اس میں استعمال یا اوور رائیڈ کی جا سکتی ہیں۔ اس جدول میں باقی پالیسیاں اور قواعد۔ ایف ٹی ڈی پلیٹ فارم کی سیٹنگز دیکھیں جو سیکیورٹی ایونٹ سیسلاگ میسجز پر لاگو ہوتی ہیں اور سیسلاگ اور سب ٹاپکس کے بارے میں۔ |

| پالیسیاں > رسائی کنٹرول, , لاگنگ | آپ جو ترتیبات یہاں ترتیب دیتے ہیں وہ تمام کنکشن اور سیکیورٹی انٹیلی جنس ایونٹس کے لیے syslogs کے لیے پہلے سے طے شدہ ترتیبات ہیں، جب تک کہ آپ اس ٹیبل کی بقیہ قطاروں میں متعین کردہ مقامات پر ڈیسنڈنٹ پالیسیوں اور قواعد میں ڈیفالٹس کو اوور رائیڈ نہیں کرتے۔

FTD آلات کے لیے تجویز کردہ ترتیب: FTD پلیٹ فارم کی ترتیبات استعمال کریں۔ معلومات کے لیے، ایف ٹی ڈی پلیٹ فارم کی سیٹنگز دیکھیں جو سیکیورٹی ایونٹ سیسلاگ میسیجز پر لاگو ہوتی ہیں اور سیسلاگ اور سب ٹاپکس کے بارے میں۔ دیگر تمام آلات کے لیے مطلوبہ ترتیب: syslog الرٹ استعمال کریں۔ اگر آپ syslog الرٹ کی وضاحت کرتے ہیں، دیکھیں ایک Syslog الرٹ رسپانس بنانا۔ لاگنگ ٹیب پر ترتیبات کے بارے میں مزید معلومات کے لیے، رسائی کنٹرول پالیسیوں کے لیے لاگنگ کی ترتیبات دیکھیں۔ |

| پالیسیاں > رسائی کنٹرول, , قواعد, ڈیفالٹ ایکشن قطار،

لاگنگ ( |

رسائی کنٹرول پالیسی کے ساتھ منسلک ڈیفالٹ کارروائی کے لیے لاگنگ کی ترتیبات۔

ایکسیس کنٹرول رولز کے باب میں لاگ ان کرنے اور پالیسی ڈیفالٹ ایکشن کے ساتھ لاگ ان کنکشن کے بارے میں معلومات دیکھیں۔ |

| پالیسیاں > رسائی کنٹرول, , قواعد، ، لاگنگ | رسائی کنٹرول پالیسی میں کسی خاص اصول کے لیے لاگنگ کی ترتیبات۔

رسائی کنٹرول رولز کے باب میں لاگ ان کرنے کے بارے میں معلومات دیکھیں۔ |

| پالیسیاں > رسائی کنٹرول, , سیکورٹی انٹیلی جنس,

لاگنگ ( |

سیکیورٹی انٹیلی جنس بلاک کی فہرستوں کے لیے لاگنگ کی ترتیبات۔ ترتیب دینے کے لیے ان بٹنوں پر کلک کریں:

DNS بلاک لسٹ لاگنگ کے اختیارات • URL بلاک لسٹ لاگنگ کے اختیارات • نیٹ ورک بلاک لسٹ لاگنگ کے اختیارات (مسدود فہرست میں آئی پی ایڈریسز کے لیے)

سیکیورٹی انٹیلی جنس کو ترتیب دیں، بشمول پیشگی شرائط کے سیکشن، اور ذیلی عنوانات اور لنکس دیکھیں۔ |

| پالیسیاں > SSL, ,

ڈیفالٹ ایکشن قطار، لاگنگ ( |

SSL پالیسی سے وابستہ ڈیفالٹ کارروائی کے لیے لاگنگ کی ترتیبات۔

پالیسی ڈیفالٹ ایکشن کے ساتھ لاگنگ کنکشن دیکھیں۔ |

| پالیسیاں > ایس ایس ایل, , , لاگنگ | SSL قوانین کے لیے لاگنگ کی ترتیبات۔

TLS/SSL اصول کے اجزاء دیکھیں۔ |

| پالیسیاں > پری فلٹر, ,

ڈیفالٹ ایکشن قطار، لاگنگ ( |

پری فلٹر پالیسی سے وابستہ ڈیفالٹ کارروائی کے لیے لاگنگ کی ترتیبات۔

پالیسی ڈیفالٹ ایکشن کے ساتھ لاگنگ کنکشن دیکھیں۔ |

| پالیسیاں > پری فلٹر, ,

, لاگنگ |

پری فلٹر پالیسی میں ہر پری فلٹر اصول کے لیے لاگنگ کی ترتیبات۔

ٹنل اور پری فلٹر رول اجزاء دیکھیں |

| پالیسیاں > پری فلٹر, ,

, لاگنگ |

پری فلٹر پالیسی میں ہر ٹنل رول کے لیے لاگنگ سیٹنگز۔

ٹنل اور پری فلٹر رول اجزاء دیکھیں |

| FTD کلسٹر کنفیگریشنز کے لیے اضافی syslog سیٹنگز: | فائر پاور تھریٹ ڈیفنس باب کے لیے کلسٹرنگ میں syslog کے متعدد حوالہ جات ہیں۔ "syslog" کے لیے باب تلاش کریں۔ |

مداخلت کے واقعات کے لیے Syslogs کے لیے کنفیگریشن لوکیشنز (FTD ڈیوائسز)

آپ مختلف جگہوں پر دخل اندازی کی پالیسیوں کے لیے syslog کی ترتیبات کی وضاحت کر سکتے ہیں اور اختیاری طور پر، رسائی کنٹرول پالیسی یا FTD پلیٹ فارم سیٹنگز یا دونوں سے ترتیبات کو وراثت میں لے سکتے ہیں۔

| کنفیگریشن مقام | تفصیل اور مزید معلومات |

| آلات > پلیٹ فارم ترتیباتدھمکی دفاعی ترتیبات کی پالیسی، Syslog | Syslog منزلیں جنہیں آپ یہاں ترتیب دیتے ہیں ان کی وضاحت رسائی کنٹرول پالیسی کے لاگنگ ٹیب میں کی جا سکتی ہے جو کہ مداخلت کی پالیسی کے لیے ڈیفالٹ ہو سکتی ہے۔

ایف ٹی ڈی پلیٹ فارم کی سیٹنگز دیکھیں جو سیکیورٹی ایونٹ سیسلاگ میسجز پر لاگو ہوتی ہیں اور سیسلاگ اور سب ٹاپکس کے بارے میں۔ |

| پالیسیاں > رسائی کنٹرول, , لاگنگ | دخل اندازی کے لیے syslog منزل کے لیے طے شدہ ترتیب

واقعات، اگر مداخلت کی پالیسی دوسرے لاگنگ میزبانوں کی وضاحت نہیں کرتی ہے۔ رسائی کنٹرول پالیسیوں کے لیے لاگنگ کی ترتیبات دیکھیں۔ |

| پالیسیاں > دخل اندازی۔, , اعلی درجے کی ترتیبات، فعال کریں۔ سیسلاگ الرٹنگ، کلک کریں۔ ترمیم کریں۔ | رسائی کنٹرول پالیسی لاگنگ ٹیب میں بیان کردہ منزلوں کے علاوہ syslog جمع کرنے والوں کی وضاحت کرنے کے لیے، اور سہولت اور شدت کی وضاحت کرنے کے لیے، Intrusion Events کے لیے Syslog Alerting Configuring دیکھیں۔

اگر آپ استعمال کرنا چاہتے ہیں۔ شدت or سہولت یا دونوں جیسا کہ مداخلت کی پالیسی میں ترتیب دیا گیا ہے، آپ کو بھی کرنا چاہیے۔ پالیسی میں لاگنگ میزبانوں کو ترتیب دیں۔ اگر آپ رسائی کنٹرول پالیسی میں بیان کردہ لاگنگ میزبان استعمال کرتے ہیں، تو مداخلت کی پالیسی میں بیان کردہ شدت اور سہولت استعمال نہیں کی جائے گی۔ |

مداخلت کے واقعات کے لیے Syslogs کے لیے کنفیگریشن کے مقامات (FTD کے علاوہ دیگر آلات)

- (پہلے سے طے شدہ) رسائی کنٹرول پالیسی رسائی کنٹرول پالیسیوں کے لیے لاگنگ کی ترتیبات، اگر آپ syslog الرٹ کی وضاحت کرتے ہیں (دیکھیں ایک سیسلاگ الرٹ جواب تخلیق کرنا۔)

- یا دخل اندازی کے واقعات کے لیے سیسلاگ الرٹنگ کو ترتیب دینا دیکھیں۔

پہلے سے طے شدہ طور پر، مداخلت کی پالیسی رسائی کنٹرول پالیسی کے لاگنگ ٹیب میں ترتیبات کا استعمال کرتی ہے۔ اگر FTD کے علاوہ دیگر آلات پر لاگو ترتیبات وہاں کنفیگر نہیں ہیں تو FTD کے علاوہ دیگر آلات کے لیے syslogs نہیں بھیجے جائیں گے اور کوئی انتباہ ظاہر نہیں ہوگا۔

Syslogs کے لیے کنفیگریشن کے مقامات File اور میلویئر ایونٹس

| کنفیگریشن مقام | تفصیل اور مزید معلومات |

| رسائی کنٹرول پالیسی میں:

پالیسیاں > رسائی کنٹرول, , لاگنگ |

syslogs بھیجنے کے لیے سسٹم کو ترتیب دینے کے لیے یہ اہم مقام ہے۔ file اور میلویئر کے واقعات۔

اگر آپ FTD پلیٹ فارم کی ترتیبات میں syslog کی ترتیبات استعمال نہیں کرتے ہیں، تو آپ کو ایک الرٹ جواب بھی بنانا ہوگا۔ سیسلاگ الرٹ رسپانس بنانا دیکھیں۔ |

| کنفیگریشن مقام | تفصیل اور مزید معلومات |

| فائر پاور تھریٹ ڈیفنس پلیٹ فارم کی ترتیبات میں:

آلات > پلیٹ فارم ترتیباتدھمکی دفاعی ترتیبات کی پالیسی، Syslog |

یہ سیٹنگز صرف فائر پاور تھریٹ ڈیفنس ڈیوائسز پر لاگو ہوتی ہیں جو سپورٹڈ ورژنز چلاتے ہیں، اور صرف اس صورت میں جب آپ FTD پلیٹ فارم سیٹنگز کو استعمال کرنے کے لیے رسائی کنٹرول پالیسی میں لاگنگ ٹیب کو کنفیگر کرتے ہیں۔

ایف ٹی ڈی پلیٹ فارم کی سیٹنگز دیکھیں جو سیکیورٹی ایونٹ سیسلاگ میسجز پر لاگو ہوتی ہیں اور سیسلاگ اور سب ٹاپکس کے بارے میں۔ |

| رسائی کنٹرول کے اصول میں:

پالیسیاں > رسائی کنٹرول, , , لاگنگ |

اگر آپ FTD پلیٹ فارم کی ترتیبات میں syslog کی ترتیبات استعمال نہیں کرتے ہیں، تو آپ کو ایک الرٹ جواب بھی بنانا ہوگا۔ سیسلاگ الرٹ رسپانس بنانا دیکھیں۔ |

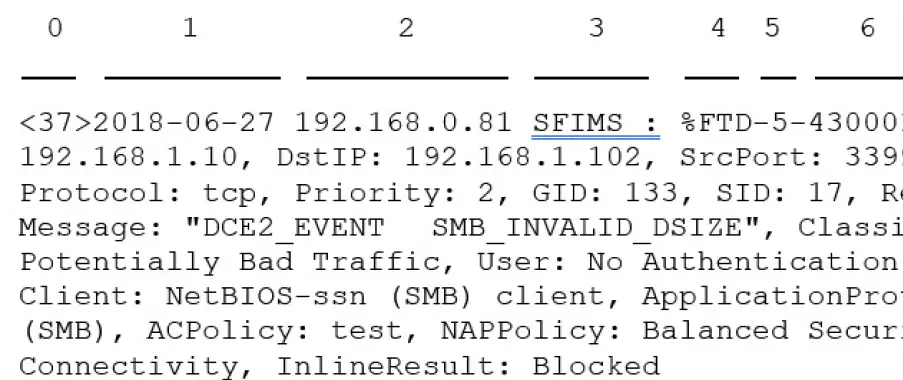

سیکیورٹی ایونٹ سیسلاگ پیغامات کی اناٹومی۔

Exampایف ٹی ڈی کی طرف سے سیکیورٹی ایونٹ کا پیغام (انٹروژن ایونٹ)

جدول 1: سیکیورٹی ایونٹ سیسلاگ پیغامات کے اجزاء

| آئٹم نمبر in Sample پیغام | ہیڈر عنصر | تفصیل |

| 0 | پی آر آئی | ترجیحی قدر جو الرٹ کی سہولت اور شدت دونوں کی نمائندگی کرتی ہے۔ قیمت صرف syslog پیغامات میں ظاہر ہوتی ہے جب آپ FMC پلیٹ فارم سیٹنگز کا استعمال کرتے ہوئے EMBLEM فارمیٹ میں لاگ ان کو فعال کرتے ہیں۔ اگر آپ

رسائی کنٹرول پالیسی لاگنگ ٹیب کے ذریعے مداخلت کے واقعات کی لاگنگ کو فعال کریں، PRI قدر خود بخود syslog پیغامات میں ظاہر ہو جاتی ہے۔ EMBLEM فارمیٹ کو فعال کرنے کے طریقے کے بارے میں معلومات کے لیے، لاگنگ کو فعال کریں اور بنیادی ترتیبات کو ترتیب دیں دیکھیں۔ PRI کے بارے میں معلومات کے لیے دیکھیں آر ایف سی 5424. |

| 1 | ٹائمسٹamp | آلہ سے syslog پیغام بھیجے جانے کی تاریخ اور وقت۔

• (FTD آلات سے بھیجے گئے Syslogs) رسائی کنٹرول پالیسی اور اس کی اولاد میں ترتیبات کا استعمال کرتے ہوئے بھیجے گئے syslogs کے لیے، یا اگر FTD پلیٹ فارم کی ترتیبات میں اس فارمیٹ کو استعمال کرنے کے لیے مخصوص کیا گیا ہے، تو تاریخ کا فارمیٹ ISO 8601 ٹائمز میں بیان کردہ فارمیٹ ہے۔amp فارمیٹ جیسا کہ RFC 5424 (yyyy-MM-ddTHH:mm:ssZ) میں بیان کیا گیا ہے، جہاں حرف Z UTC ٹائم زون کی نشاندہی کرتا ہے۔ • (دیگر تمام آلات سے بھیجے گئے Syslogs) رسائی کنٹرول پالیسی اور اس کی اولاد میں ترتیبات کا استعمال کرتے ہوئے بھیجے گئے syslogs کے لیے، تاریخ کا فارمیٹ ISO 8601 ٹائمز میں بیان کردہ فارمیٹ ہے۔amp فارمیٹ جیسا کہ RFC 5424 (yyyy-MM-ddTHH:mm:ssZ) میں بیان کیا گیا ہے، جہاں حرف Z UTC ٹائم زون کی نشاندہی کرتا ہے۔ • دوسری صورت میں، یہ UTC ٹائم زون میں مہینہ، دن اور وقت ہے، حالانکہ ٹائم زون کی نشاندہی نہیں کی گئی ہے۔

ٹائمسٹ کو ترتیب دینے کے لیےamp FTD پلیٹ فارم کی ترتیبات میں ترتیب، Syslog ترتیبات کو ترتیب دیں دیکھیں۔ |

| 2 | آلہ یا انٹرفیس جس سے پیغام بھیجا گیا تھا۔

یہ ہو سکتا ہے: • انٹرفیس کا IP پتہ • ڈیوائس کا میزبان نام • حسب ضرورت ڈیوائس شناخت کنندہ |

(FTD آلات سے بھیجے گئے syslogs کے لیے)

اگر syslog پیغام FTD پلیٹ فارم کی ترتیبات کا استعمال کرتے ہوئے بھیجا گیا تھا، تو یہ وہ قدر ہے جس میں ترتیب دی گئی ہے Syslog کی ترتیبات کے لیے Syslog ڈیوائس ID کو فعال کریں۔ اختیار، اگر بیان کیا گیا ہو۔ بصورت دیگر، یہ عنصر ہیڈر میں موجود نہیں ہے۔ FTD پلیٹ فارم سیٹنگز میں اس سیٹنگ کو کنفیگر کرنے کے لیے، دیکھیں کنفیگر سیسلاگ سیٹنگز۔ |

| 3 | حسب ضرورت قیمت | اگر پیغام الرٹ جواب کا استعمال کرتے ہوئے بھیجا گیا تھا، تو یہ ہے۔ Tag انتباہی جواب میں ترتیب کردہ قدر جس نے پیغام بھیجا، اگر ترتیب دیا گیا ہو۔ (دیکھیں ایک سیسلاگ الرٹ رسپانس بنانا۔)

بصورت دیگر، یہ عنصر ہیڈر میں موجود نہیں ہے۔ |

| 4 | FTD

این جی آئی پی ایس |

ڈیوائس کی قسم جس نے پیغام بھیجا تھا۔

• FTD فائر پاور تھریٹ ڈیفنس ہے۔ • %NGIPS دیگر تمام آلات ہیں۔ |

| 5 | شدت | اس پالیسی کے لیے syslog کی ترتیبات میں بیان کردہ شدت جس نے پیغام کو متحرک کیا۔

شدت کی تفصیل کے لیے، سیوریٹی لیولز یا سیسلاگ سیوریٹی لیولز دیکھیں۔ |

| 6 | واقعہ کی قسم شناخت کنندہ | • 430001: دخل اندازی کا واقعہ

• 430002: کنکشن کا واقعہ کنکشن کے آغاز میں لاگ ان ہوا۔ • 430003: کنکشن ایونٹ کنکشن کے اختتام پر لاگ ان ہوا۔

• 430004: File واقعہ • 430005: File میلویئر ایونٹ |

| - | سہولت | سیکیورٹی ایونٹ سیسلاگ پیغامات میں سہولت دیکھیں |

| - | باقی پیغام | کھیتوں اور قدروں کو کالون سے الگ کیا گیا ہے۔

خالی یا نامعلوم اقدار والے فیلڈز کو پیغامات سے خارج کر دیا جاتا ہے۔ فیلڈ کی تفصیل کے لیے، دیکھیں: • کنکشن اور سیکیورٹی انٹیلی جنس ایونٹ فیلڈز۔ • دخل اندازی کے ایونٹ کے میدان • File اور میلویئر ایونٹ فیلڈز

نوٹ فیلڈ کی تفصیل کی فہرست میں syslog فیلڈز اور دونوں شامل ہیں۔ ایونٹ میں دکھائی دینے والے فیلڈز viewer (فائر پاور مینجمنٹ سینٹر میں تجزیہ مینو کے تحت مینو کے اختیارات web انٹرفیس۔) syslog کے ذریعے دستیاب فیلڈز کو اس طرح کا لیبل لگایا گیا ہے۔ ایونٹ میں نظر آنے والے کچھ فیلڈز viewer syslog کے ذریعے دستیاب نہیں ہیں۔ نیز، کچھ syslog فیلڈز ایونٹ میں شامل نہیں ہیں۔ viewer (لیکن تلاش کے ذریعے دستیاب ہو سکتا ہے)، اور کچھ فیلڈز کو یکجا یا الگ کیا گیا ہے۔ |

سیکیورٹی ایونٹ سیسلاگ پیغامات میں سہولت

سیکورٹی کے واقعات کے لیے syslog پیغامات میں سہولت کی قدریں عام طور پر متعلقہ نہیں ہوتی ہیں۔ تاہم، اگر آپ کو سہولت درکار ہے، تو درج ذیل جدول کا استعمال کریں:

| ڈیوائس | کنکشن ایونٹس میں سہولت شامل کرنا | کو شامل کریں۔ سہولت in مداخلت کے واقعات | Syslog پیغام میں مقام |

| ایف ٹی ڈی | FTD پلیٹ فارم کی ترتیبات میں EMBLEM آپشن استعمال کریں۔

سہولت ہمیشہ ہے۔ الرٹ FTD پلیٹ فارم کی ترتیبات کا استعمال کرتے ہوئے syslog پیغامات بھیجتے وقت کنکشن کے واقعات کے لیے۔ |

FTD پلیٹ فارم کی ترتیبات میں EMBLEM آپشن استعمال کریں۔

مداخلت کی پالیسی میں syslog کی ترتیبات کا استعمال کرتے ہوئے لاگنگ کو ترتیب دیں۔ اگر آپ مداخلت کی پالیسی استعمال کرتے ہیں، تو آپ کو مداخلت کی پالیسی کی ترتیبات میں لاگنگ ہوسٹ کی بھی وضاحت کرنی ہوگی۔ |

میسج ہیڈر میں سہولت ظاہر نہیں ہوتی ہے، لیکن syslog جمع کرنے والا قدر اخذ کر سکتا ہے۔

RFC 5424، سیکشن 6.2.1 پر مبنی۔ |

| syslog الرٹنگ کو فعال کریں اور

مداخلت کی پالیسی پر سہولت اور شدت کو ترتیب دیں۔ دخل اندازی کے واقعات کے لیے سیسلاگ الرٹنگ کو ترتیب دینا دیکھیں۔ |

|||

| FTD کے علاوہ دیگر آلات | الرٹ جواب استعمال کریں۔ | مداخلت کی پالیسی ایڈوانس سیٹنگز میں syslog سیٹنگ کا استعمال کریں یا رسائی کنٹرول پالیسی لاگنگ ٹیب میں شناخت کردہ الرٹ جواب۔ |

مزید معلومات کے لیے، Intrusion Syslog Alerts اور Syslog Alert Response کی تخلیق کے لیے سہولیات اور شدت دیکھیں۔

فائر پاور سیسلاگ پیغام کی اقسام

فائر پاور متعدد syslog ڈیٹا کی اقسام بھیج سکتا ہے، جیسا کہ درج ذیل جدول میں بیان کیا گیا ہے۔

| Syslog ڈیٹا کی قسم | دیکھیں |

| FMC سے آڈٹ لاگز | سٹریم آڈٹ لاگز کو سیسلاگ اور آڈیٹنگ دی سسٹم باب |

| کلاسک آلات سے آڈٹ لاگز (ASA FirePOWER, NGIPSv) | کلاسک ڈیوائسز سے آڈٹ لاگز کو اسٹریم کریں اور سسٹم کے باب کا آڈٹ کریں۔

CLI کمانڈ: syslog |

| FTD آلات سے ڈیوائس کی صحت اور نیٹ ورک سے متعلقہ لاگز | Syslog اور ذیلی عنوانات کے بارے میں |

| ایف ٹی ڈی ڈیوائسز سے کنکشن، سیکیورٹی انٹیلی جنس، اور انٹروژن ایونٹ لاگز | سیسلاگ کو سیکیورٹی ایونٹ کا ڈیٹا بھیجنے کے لیے سسٹم کو کنفیگر کرنے کے بارے میں۔ |

| کلاسک آلات سے کنکشن، سیکورٹی انٹیلی جنس، اور دخل اندازی کے ایونٹ لاگ | سیسلاگ کو سیکیورٹی ایونٹ کا ڈیٹا بھیجنے کے لیے سسٹم کو کنفیگر کرنے کے بارے میں |

| کے لیے لاگز file اور میلویئر کے واقعات | سیسلاگ کو سیکیورٹی ایونٹ کا ڈیٹا بھیجنے کے لیے سسٹم کو کنفیگر کرنے کے بارے میں |

سیکورٹی ایونٹس کے لیے Syslog کی حدود

- اگر آپ syslog استعمال کریں گے یا ایونٹس کو بیرونی طور پر اسٹور کریں گے، تو آبجیکٹ کے ناموں جیسے پالیسی اور اصول کے ناموں میں خصوصی حروف سے گریز کریں۔ آبجیکٹ کے ناموں میں خاص حروف نہیں ہونے چاہئیں، جیسے کوما، جنہیں وصول کرنے والی ایپلیکیشن جداکار کے طور پر استعمال کر سکتی ہے۔

- آپ کے syslog جمعکار پر واقعات کو ظاہر ہونے میں 15 منٹ تک لگ سکتے ہیں۔

- درج ذیل کے لیے ڈیٹا file اور میلویئر ایونٹس syslog کے ذریعے دستیاب نہیں ہیں:

- سابقہ واقعات

- کے ذریعہ تیار کردہ واقعات AMP اختتامی پوائنٹس کے لیے

ای اسٹریمر سرور اسٹریمنگ

- ایونٹ اسٹریمر (ای اسٹریمر) آپ کو فائر پاور مینجمنٹ سینٹر سے اپنی مرضی کے مطابق تیار کردہ کلائنٹ ایپلیکیشن میں کئی قسم کے ایونٹ ڈیٹا کو اسٹریم کرنے کی اجازت دیتا ہے۔ مزید معلومات کے لیے، فائر پاور سسٹم ایونٹ سٹریمر انٹیگریشن گائیڈ دیکھیں۔

- اس سے پہلے کہ آپ eStreamer سرور کے طور پر استعمال کرنے والے آلات کو کسی بیرونی کلائنٹ کے لیے eStreamer ایونٹس کی سٹریمنگ شروع کر دے، آپ کو کلائنٹس کو ایونٹس بھیجنے، کلائنٹ کے بارے میں معلومات فراہم کرنے، اور قائم کرتے وقت استعمال کرنے کے لیے تصدیقی اسناد کا ایک سیٹ تیار کرنے کے لیے eStreamer سرور کو کنفیگر کرنا چاہیے۔ مواصلات. آپ ان تمام کاموں کو آلات کے صارف انٹرفیس سے انجام دے سکتے ہیں۔ ایک بار جب آپ کی ترتیبات محفوظ ہو جاتی ہیں، آپ کے منتخب کردہ ایونٹس کو درخواست کرنے پر eStreamer کلائنٹس کو بھیج دیا جائے گا۔

- آپ کنٹرول کر سکتے ہیں کہ eStreamer سرور کس قسم کے واقعات کو ان کلائنٹس تک پہنچانے کے قابل ہے جو ان کی درخواست کرتے ہیں۔

جدول 2: ای سٹریمر سرور کے ذریعے منتقل ہونے والی ایونٹ کی اقسام

| واقعہ قسم | تفصیل |

| مداخلت کے واقعات | منظم آلات کے ذریعے پیدا ہونے والے مداخلت کے واقعات |

| دخل اندازی ایونٹ پیکٹ ڈیٹا | مداخلت کے واقعات سے وابستہ پیکٹ |

| دخل اندازی ایونٹ کا اضافی ڈیٹا | دخل اندازی کے واقعہ سے وابستہ اضافی ڈیٹا جیسے کہ ایک سے جڑنے والے کلائنٹ کے ابتدائی IP پتے web HTTP پراکسی یا لوڈ بیلنسر کے ذریعے سرور |

| دریافت کے واقعات | نیٹ ورک کی دریافت کے واقعات |

| ارتباط اور اجازت دیں۔ واقعات کی فہرست بنائیں | ارتباط اور تعمیل فہرست واقعات کی اجازت دیتے ہیں۔ |

| امپیکٹ فلیگ الرٹس | ایف ایم سی کے ذریعہ تیار کردہ اثرات کے انتباہات |

| صارف کے واقعات | صارف کے واقعات |

| واقعہ قسم | تفصیل |

| میلویئر ایونٹس | میلویئر واقعات |

| File واقعات | file واقعات |

| کنکشن کے واقعات | آپ کے زیر نگرانی میزبانوں اور دیگر تمام میزبانوں کے درمیان سیشن ٹریفک کے بارے میں معلومات۔ |

سیکورٹی ایونٹ کے لیے Syslog اور eStreamer کا موازنہ

عام طور پر، وہ تنظیمیں جن کے پاس فی الحال eStreamer میں اہم موجودہ سرمایہ کاری نہیں ہے انہیں بیرونی طور پر سیکیورٹی ایونٹ کے ڈیٹا کو منظم کرنے کے لیے eStreamer کے بجائے syslog کا استعمال کرنا چاہیے۔

| Syslog | eStreamer |

| حسب ضرورت نہیں ہے۔ | ہر ریلیز میں تبدیلیوں کو ایڈجسٹ کرنے کے لیے اہم حسب ضرورت اور جاری دیکھ بھال کی ضرورت ہے۔ |

| معیاری | ملکیتی |

| Syslog معیار ڈیٹا کے نقصان سے حفاظت نہیں کرتا، خاص طور پر UDP استعمال کرتے وقت | ڈیٹا کے نقصان سے تحفظ |

| آلات سے براہ راست بھیجتا ہے۔ | پروسیسنگ اوور ہیڈ کو شامل کرتے ہوئے FMC سے بھیجتا ہے۔ |

| کے لیے سپورٹ file اور میلویئر ایونٹس، کنکشن

واقعات (بشمول سیکیورٹی انٹیلی جنس واقعات) اور دخل اندازی کے واقعات۔ |

ای اسٹریمر سرور اسٹریمنگ میں درج تمام ایونٹ کی اقسام کے لیے سپورٹ۔ |

| کچھ ایونٹ کا ڈیٹا صرف FMC سے بھیجا جا سکتا ہے۔ دیکھیں ڈیٹا صرف eStreamer کے ذریعے بھیجا گیا، Syslog کے ذریعے نہیں۔ | اس میں وہ ڈیٹا شامل ہے جو براہ راست آلات سے syslog کے ذریعے نہیں بھیجا جا سکتا ہے۔ دیکھیں ڈیٹا صرف eStreamer کے ذریعے بھیجا گیا، Syslog کے ذریعے نہیں۔ |

ڈیٹا صرف eStreamer کے ذریعے بھیجا گیا، Syslog کے ذریعے نہیں۔

درج ذیل ڈیٹا صرف فائر پاور مینجمنٹ سینٹر سے دستیاب ہے اور اس طرح آلات سے syslog کے ذریعے نہیں بھیجا جا سکتا:

- پیکٹ لاگز

- مداخلت کا واقعہ اضافی ڈیٹا کے واقعات

تفصیل کے لیے، eStreamer Server Streaming دیکھیں۔ - اعداد و شمار اور مجموعی واقعات

- نیٹ ورک ڈسکوری ایونٹس

- صارف کی سرگرمی اور لاگ ان واقعات

- باہمی تعلق کے واقعات

- میلویئر واقعات کے لیے:

- سابقہ فیصلے

- ThreatName اور Disposition، جب تک کہ متعلقہ SHAs کے بارے میں معلومات پہلے سے ہی ڈیوائس کے ساتھ ہم آہنگ نہ ہو جائیں۔

- درج ذیل فیلڈز:

- امپیکٹ اور امپیکٹ فلیگ فیلڈز

تفصیل کے لیے، eStreamer Server Streaming دیکھیں۔ - IOC_Count فیلڈ

- امپیکٹ اور امپیکٹ فلیگ فیلڈز

- زیادہ تر خام IDs اور UUIDs۔

مستثنیات:- کنکشن کے واقعات کے لیے Syslogs میں درج ذیل شامل ہیں: FirewallPolicyUUID، FirewallRuleID، TunnelRuleID، MonitorRuleID، SI_CategoryID، SSL_PolicyUUID، اور SSL_RuleID

- مداخلت کے واقعات کے لئے Syslogs میں IntrusionPolicyUUID، GeneratorID، اور SignatureID شامل ہیں

- توسیعی میٹا ڈیٹا، بشمول لیکن ان تک محدود نہیں:

- LDAP کی طرف سے فراہم کردہ صارف کی تفصیلات، جیسے مکمل نام، محکمہ، فون نمبر، وغیرہ۔ Syslog صرف واقعات میں صارف نام فراہم کرتا ہے۔

- ریاست پر مبنی معلومات کی تفصیلات جیسے SSL سرٹیفکیٹ کی تفصیلات۔ Syslog بنیادی معلومات فراہم کرتا ہے جیسے سرٹیفکیٹ فنگر پرنٹ، لیکن سرٹیفکیٹ کی دیگر تفصیلات فراہم نہیں کرے گا جیسے سرٹیفکیٹ CN۔

- درخواست کی تفصیلی معلومات، جیسے کہ ایپ Tags اور زمرے Syslog صرف درخواست کے نام فراہم کرتا ہے۔ کچھ میٹا ڈیٹا پیغامات میں اشیاء کے بارے میں اضافی معلومات بھی شامل ہوتی ہیں۔

- جغرافیائی محل وقوع کی معلومات

eStreamer ایونٹ کی اقسام کا انتخاب

- eStreamer ایونٹ کنفیگریشن چیک باکسز کنٹرول کرتے ہیں کہ eStreamer سرور کون سے واقعات کو منتقل کر سکتا ہے۔

- آپ کے کلائنٹ کو اب بھی خاص طور پر ان واقعات کی قسموں کی درخواست کرنی چاہیے جو آپ اسے درخواست کے پیغام میں وصول کرنا چاہتے ہیں جو وہ eStreamer سرور کو بھیجتا ہے۔ مزید معلومات کے لیے، فائر پاور سسٹم ایونٹ سٹریمر انٹیگریشن گائیڈ دیکھیں۔

- ملٹی ڈومین کی تعیناتی میں، آپ کسی بھی ڈومین کی سطح پر eStreamer ایونٹ کنفیگریشن کو ترتیب دے سکتے ہیں۔ تاہم، اگر کسی پرانی ڈومین نے کسی خاص ایونٹ کی قسم کو فعال کیا ہے، تو آپ اس واقعہ کی قسم کو نسلی ڈومینز میں غیر فعال نہیں کر سکتے۔

- FMC کے لیے اس کام کو انجام دینے کے لیے آپ کا ایڈمن صارف ہونا ضروری ہے۔

طریقہ کار

- مرحلہ 1 سسٹم> انٹیگریشن کا انتخاب کریں۔

- مرحلہ 2 eStreamer پر کلک کریں۔

- مرحلہ 3 eStreamer Event Configuration کے تحت، eStreamer Server Streaming میں بیان کردہ کلائنٹس کی درخواست کرنے کے لیے آپ eStreamer کو آگے بھیجنا چاہتے ہیں۔

- مرحلہ 4 محفوظ کریں پر کلک کریں۔

ای اسٹریمر کلائنٹ کمیونیکیشنز کو ترتیب دینا

- اس سے پہلے کہ eStreamer کسی کلائنٹ کو eStreamer واقعات بھیج سکے، آپ کو کلائنٹ کو eStreamer کے صفحہ سے eStreamer سرور کے ہم عمر ڈیٹا بیس میں شامل کرنا چاہیے۔ آپ کو کلائنٹ کو eStreamer سرور کے ذریعہ تیار کردہ تصدیقی سرٹیفکیٹ بھی کاپی کرنا ہوگا۔ ان مراحل کو مکمل کرنے کے بعد آپ کو کلائنٹ کو eStreamer سرور سے منسلک کرنے کے قابل بنانے کے لیے eStreamer سروس کو دوبارہ شروع کرنے کی ضرورت نہیں ہے۔

- ملٹی ڈومین کی تعیناتی میں، آپ کسی بھی ڈومین میں ایک eStreamer کلائنٹ بنا سکتے ہیں۔ تصدیقی سرٹیفکیٹ کلائنٹ کو صرف کلائنٹ سرٹیفکیٹ کے ڈومین اور کسی بھی نسلی ڈومین سے واقعات کی درخواست کرنے کی اجازت دیتا ہے۔ eStreamer کنفیگریشن صفحہ صرف موجودہ ڈومین سے وابستہ کلائنٹس کو دکھاتا ہے، لہذا اگر آپ کسی سرٹیفکیٹ کو ڈاؤن لوڈ یا منسوخ کرنا چاہتے ہیں، تو اس ڈومین پر جائیں جہاں کلائنٹ بنایا گیا تھا۔

- FMC کے لیے اس کام کو انجام دینے کے لیے آپ کا ایڈمن یا ڈسکوری ایڈمن صارف ہونا ضروری ہے۔

طریقہ کار

- مرحلہ 1 سسٹم> انٹیگریشن کا انتخاب کریں۔

- مرحلہ 2 eStreamer پر کلک کریں۔

- مرحلہ 3 کلائنٹ بنائیں پر کلک کریں۔

- مرحلہ 4 میزبان نام کی فیلڈ میں، میزبان کا نام یا IP ایڈریس درج کریں جو eStreamer کلائنٹ چلا رہا ہے۔

نوٹ اگر آپ نے ڈی این ایس ریزولوشن کنفیگر نہیں کیا ہے تو آئی پی ایڈریس استعمال کریں۔ - مرحلہ 5 اگر آپ سرٹیفکیٹ کو خفیہ کرنا چاہتے ہیں۔ fileپاس ورڈ فیلڈ میں پاس ورڈ درج کریں۔

- مرحلہ 6 محفوظ کریں پر کلک کریں۔

eStreamer سرور اب میزبان کو eStreamer سرور پر پورٹ 8302 تک رسائی کی اجازت دیتا ہے اور کلائنٹ سرور کی توثیق کے دوران استعمال کرنے کے لیے ایک تصدیقی سرٹیفکیٹ بناتا ہے۔ - مرحلہ 7 ڈاؤن لوڈ پر کلک کریں (

) سرٹیفکیٹ ڈاؤن لوڈ کرنے کے لیے کلائنٹ کے میزبان نام کے ساتھ file.

) سرٹیفکیٹ ڈاؤن لوڈ کرنے کے لیے کلائنٹ کے میزبان نام کے ساتھ file. - مرحلہ 8 سرٹیفکیٹ کو محفوظ کریں۔ file مناسب ڈائریکٹری میں جو آپ کے کلائنٹ کے ذریعہ SSL تصدیق کے لیے استعمال ہوتی ہے۔

- مرحلہ 9 کسی کلائنٹ تک رسائی منسوخ کرنے کے لیے، حذف کریں پر کلک کریں (

) جس میزبان کو آپ ہٹانا چاہتے ہیں اس کے آگے۔

) جس میزبان کو آپ ہٹانا چاہتے ہیں اس کے آگے۔

نوٹ کریں کہ آپ کو eStreamer سروس کو دوبارہ شروع کرنے کی ضرورت نہیں ہے۔ رسائی فوری طور پر منسوخ کر دی جاتی ہے۔

اسپلنک میں واقعہ کا تجزیہ

- آپ Cisco Secure Firewall (fka Firepower) ایپ کو Splunk کے لیے (پہلے Cisco Firepower App for Splunk کے نام سے جانا جاتا تھا) کو فائر پاور ایونٹ کے ڈیٹا کو ظاہر کرنے اور اس کے ساتھ کام کرنے کے لیے، اپنے نیٹ ورک پر خطرات کا شکار کرنے اور ان کی تحقیقات کرنے کے لیے استعمال کر سکتے ہیں۔

- eStreamer کی ضرورت ہے۔ یہ ایک اعلی درجے کی فعالیت ہے۔ ای اسٹریمر سرور اسٹریمنگ دیکھیں۔

- مزید معلومات کے لیے دیکھیں https://cisco.com/go/firepower-for-splunk.

IBM QRadar میں واقعہ کا تجزیہ

- آپ IBM QRadar کے لیے Cisco Firepower ایپ کو ایونٹ کے ڈیٹا کو ظاہر کرنے اور اپنے نیٹ ورک کو درپیش خطرات کا تجزیہ کرنے، تلاش کرنے اور تفتیش کرنے میں آپ کی مدد کرنے کے متبادل طریقے کے طور پر استعمال کر سکتے ہیں۔

- eStreamer کی ضرورت ہے۔ یہ ایک اعلی درجے کی فعالیت ہے۔ ای اسٹریمر سرور اسٹریمنگ دیکھیں۔

- مزید معلومات کے لیے دیکھیں https://www.cisco.com/c/en/us/td/docs/security/firepower/integrations/QRadar/integration-guide-for-the-cisco-firepower-app-for-ibm-qradar.html.

بیرونی ٹولز کا استعمال کرتے ہوئے ایونٹ کے ڈیٹا کا تجزیہ کرنے کی تاریخ

| فیچر | ورژن | تفصیلات |

| سیکیور ایکس ربن | 7.0 | SecureX ربن آپ کی سسکو سیکیورٹی پروڈکٹس میں خطرے کے منظر نامے میں فوری طور پر نظر آنے کے لیے SecureX میں محور ہے۔

FMC میں SecureX ربن کو ظاہر کرنے کے لیے، فائر پاور اور SecureX انٹیگریشن گائیڈ دیکھیں https://cisco.com/go/firepower-securex-documentation. نئی/تبدیل شدہ اسکرینز: نیا صفحہ: سسٹم> سیکیور ایکس |

| تمام کنکشن ایونٹس کو سسکو کلاؤڈ پر بھیجیں۔ | 7.0 | اب آپ صرف اعلی ترجیحی کنکشن ایونٹس بھیجنے کے بجائے تمام کنکشن ایونٹس کو سسکو کلاؤڈ پر بھیج سکتے ہیں۔

نئی/ترمیم شدہ اسکرینز: سسٹم> انٹیگریشن> کلاؤڈ سروسز صفحہ پر نیا آپشن |

| کے لیے کراس لانچ view محفوظ نیٹ ورک تجزیات میں ڈیٹا | 6.7 | یہ خصوصیت تجزیہ > سیاق و سباق کے کراس لانچ صفحہ پر آپ کے محفوظ نیٹ ورک تجزیات کے آلات کے لیے متعدد اندراجات بنانے کا ایک تیز طریقہ متعارف کراتی ہے۔

یہ اندراجات آپ کو سیکیور نیٹ ورک اینالیٹکس کو کراس لانچ کرنے کے لیے متعلقہ ایونٹ پر دائیں کلک کرنے کی اجازت دیتے ہیں، اس ڈیٹا پوائنٹ سے متعلق معلومات ڈسپلے کریں جہاں سے آپ نے کراس لانچ کیا ہے۔ نیا مینو آئٹم: سسٹم> لاگنگ> سیکیورٹی اینالیٹکس اور لاگنگ نیا صفحہ سیکیور نیٹ ورک تجزیات کو ایونٹس بھیجنے کو ترتیب دینے کے لیے۔ |

| متعلقہ کراس لانچ

اضافی فیلڈ کی اقسام سے |

6.7 | اب آپ مندرجہ ذیل اضافی قسم کے ایونٹ ڈیٹا کا استعمال کرتے ہوئے ایک بیرونی ایپلیکیشن میں کراس لانچ کر سکتے ہیں:

رسائی کنٹرول پالیسی مداخلت کی پالیسی • ایپلیکیشن پروٹوکول • کلائنٹ کی درخواست • Web درخواست • صارف نام (بشمول دائرے)

مینو کے نئے اختیارات: ڈیش بورڈ ویجٹ میں ایونٹس کے لیے مندرجہ بالا ڈیٹا کی قسموں پر دائیں کلک کرنے پر سیاق و سباق سے کراس لانچ کے اختیارات اب دستیاب ہیں اور تجزیہ مینو کے تحت صفحات پر ایونٹ ٹیبل۔ تعاون یافتہ پلیٹ فارم: فائر پاور مینجمنٹ سینٹر |

| IBM QRadar کے ساتھ انضمام | 6.0 اور بعد میں | IBM QRadar کے صارفین اپنے ایونٹ کے ڈیٹا کا تجزیہ کرنے کے لیے فائر پاور سے متعلق ایک نئی ایپ استعمال کر سکتے ہیں۔ دستیاب فعالیت آپ کے فائر پاور ورژن سے متاثر ہوتی ہے۔

IBM QRadar میں واقعہ کا تجزیہ دیکھیں۔ |

| Cisco SecureX خطرے کے جواب کے ساتھ انضمام میں اضافہ | 6.5 | • علاقائی بادلوں کے لیے سپورٹ:

• ریاستہائے متحدہ (شمالی امریکہ) • یورپ

• ایونٹ کی اضافی اقسام کے لیے سپورٹ: • File اور میلویئر کے واقعات • اعلی ترجیحی کنکشن کے واقعات یہ مندرجہ ذیل سے متعلق کنکشن کے واقعات ہیں: • دخل اندازی کے واقعات • سیکیورٹی انٹیلی جنس واقعات • File اور میلویئر کے واقعات

ترمیم شدہ اسکرینز: نئے اختیارات آن سسٹم> انٹیگریشن> کلاؤڈ سروسز. معاون پلیٹ فارمز: اس ریلیز میں تعاون یافتہ تمام آلات، یا تو براہ راست انضمام یا syslog کے ذریعے۔ |

| Syslog | 6.5 | AccessControlRuleName فیلڈ اب انٹروژن ایونٹ syslog پیغامات میں دستیاب ہے۔ |

| سسکو سیکیورٹی پیکٹ تجزیہ کار کے ساتھ انضمام | 6.5 | اس خصوصیت کے لیے سپورٹ کو ہٹا دیا گیا تھا۔ |

| Cisco SecureX خطرے کے جواب کے ساتھ انضمام | 6.3 (syslog کے ذریعے، ایک پراکسی کا استعمال کرتے ہوئے

جمع کرنے والا) 6.4 (براہ راست) |

ایک متحد کے لیے فائر پاور انٹروژن ایونٹ کے ڈیٹا کو دوسرے ذرائع کے ڈیٹا کے ساتھ ضم کریں۔ view Cisco SecureX خطرے کے جواب میں طاقتور تجزیہ ٹولز کا استعمال کرتے ہوئے آپ کے نیٹ ورک کے خطرات کا۔

ترمیم شدہ اسکرینز (ورژن 6.4): نئے اختیارات آن سسٹم> انٹیگریشن> کلاؤڈ سروسز. معاون پلیٹ فارمز: فائر پاور تھریٹ ڈیفنس ڈیوائسز جو ورژن 6.3 (بذریعہ syslog) یا 6.4 چلا رہے ہیں۔ |

| Syslog سپورٹ کے لیے File اور میلویئر ایونٹس | 6.4 | مکمل طور پر اہل file اور میلویئر ایونٹ کا ڈیٹا اب منظم آلات سے syslog کے ذریعے بھیجا جا سکتا ہے۔ ترمیم شدہ اسکرینیں: پالیسیاں > رسائی کنٹرول > رسائی کنٹرول > لاگنگ.

تعاون یافتہ پلیٹ فارمز: ورژن 6.4 چلانے والے تمام منظم آلات۔ |

| اسپلنک کے ساتھ انضمام | تمام 6.x ورژن کو سپورٹ کرتا ہے۔ | اسپلنک کے صارفین واقعات کا تجزیہ کرنے کے لیے ایک نئی، علیحدہ اسپلنک ایپ، سسکو سیکیور فائر وال (fka فائر پاور) ایپ کا استعمال کر سکتے ہیں۔

دستیاب فعالیت آپ کے فائر پاور ورژن سے متاثر ہوتی ہے۔ Splunk میں واقعہ کا تجزیہ دیکھیں۔ |

| سسکو سیکیورٹی پیکٹ تجزیہ کار کے ساتھ انضمام | 6.3 | فیچر متعارف کرایا گیا: فوری طور پر کسی ایونٹ سے متعلق پیکٹس کے لیے Cisco Security Packet Analyzer سے استفسار کریں، پھر Cisco Security Packet Analyzer میں نتائج کی جانچ کرنے کے لیے کلک کریں یا کسی اور بیرونی ٹول سے تجزیہ کے لیے ڈاؤن لوڈ کریں۔

نئی اسکرینیں: سسٹم > انضمام > پیکٹ تجزیہ کار تجزیہ > اعلی درجے کی > پیکٹ تجزیہ کار کے سوالات نئے مینو کے اختیارات: سوال پیکٹ تجزیہ کار ڈیش بورڈ کے صفحات پر کسی ایونٹ پر دائیں کلک کرتے وقت مینو آئٹم اور تجزیہ مینو کے تحت صفحات پر ایونٹ ٹیبل۔ تعاون یافتہ پلیٹ فارم: فائر پاور مینجمنٹ سینٹر |

| متعلقہ کراس لانچ | 6.3 | فیچر متعارف کرایا گیا: پہلے سے طے شدہ یا اپنی مرضی کے مطابق متعلقہ معلومات کو دیکھنے کے لیے ایونٹ پر دائیں کلک کریں۔ URL- بیرونی وسائل پر مبنی۔

نئی اسکرینیں: تجزیہ > اعلی درجے کی > سیاق و سباق کراس لانچ مینو کے نئے اختیارات: ڈیش بورڈ کے صفحات پر کسی ایونٹ پر دائیں کلک کرنے پر متعدد اختیارات اور تجزیہ مینو کے تحت صفحات پر موجود میزوں پر بھی۔ تعاون یافتہ پلیٹ فارم: فائر پاور مینجمنٹ سینٹر |

| Syslog پیغامات برائے

کنکشن اور مداخلت کے واقعات |

6.3 | نئی متحد اور آسان کنفیگریشنز کا استعمال کرتے ہوئے syslog کے ذریعے بیرونی اسٹوریج اور ٹولز میں مکمل طور پر اہل کنکشن اور مداخلت کے واقعات بھیجنے کی اہلیت۔ پیغام کے ہیڈر اب معیاری ہیں اور ان میں ایونٹ کی قسم کے شناخت کنندہ شامل ہیں، اور پیغامات چھوٹے ہیں کیونکہ نامعلوم اور خالی اقدار والی فیلڈز کو چھوڑ دیا گیا ہے۔

تعاون یافتہ پلیٹ فارمز: • تمام نئی فعالیت: FTD ڈیوائسز جو ورژن 6.3 چلا رہے ہیں۔ • کچھ نئی فعالیت: غیر FTD آلات جو ورژن 6.3 چلا رہے ہیں۔ • کم نئی فعالیت: 6.3 سے پرانے ورژن چلانے والے تمام آلات۔ مزید معلومات کے لیے، سیکورٹی ایونٹس کے لیے Syslog پیغامات بھیجنے کے بارے میں عنوانات دیکھیں۔ |

| eStreamer | 6.3 | میزبان شناختی ذرائع کے باب سے eStreamer مواد کو اس باب میں منتقل کیا اور eStreamer کا syslog سے موازنہ کرنے والا خلاصہ شامل کیا۔ |

دستاویزات / وسائل

|

بیرونی ٹولز کا استعمال کرتے ہوئے سسکو ایونٹ کا تجزیہ [پی ڈی ایف] یوزر گائیڈ بیرونی ٹولز کا استعمال کرتے ہوئے واقعہ کا تجزیہ، واقعہ، بیرونی ٹولز کا استعمال کرتے ہوئے تجزیہ، بیرونی ٹولز کا استعمال |